Logiciel malveillant

Objectifs

- Définir un logiciel malveillant

- Différencier les différents types de maliciels

- Virus

- Ver

- Cheval de Troie

- Backdoor

- Spyware

- Adware

- Rootkit

- Ransomware

- Botnet

- Keylogger

- Canular

- Décrire les modes de propagation

- Décrire des façons de s'en protéger

Cours

Versions sans animation, plein écran, imprimable.

Exercices

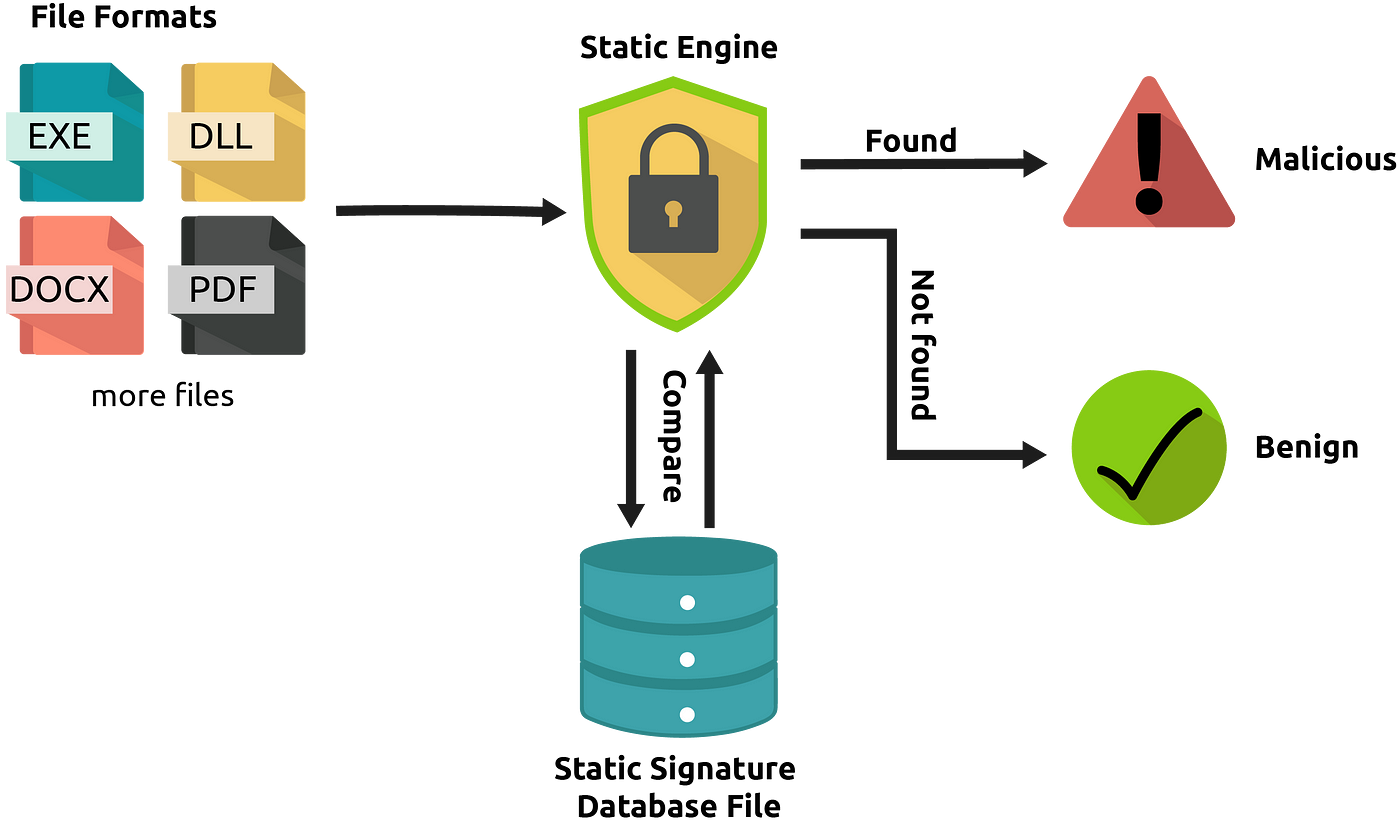

Définition

Associer chaque type de maliciel à sa définition.

- Logiciel qui s'installe à l'insu de l'utilisateur et affiche des publicités intempestives.

- Logiciel qui permet à un attaquant d'accéder à distance à un ordinateur infecté.

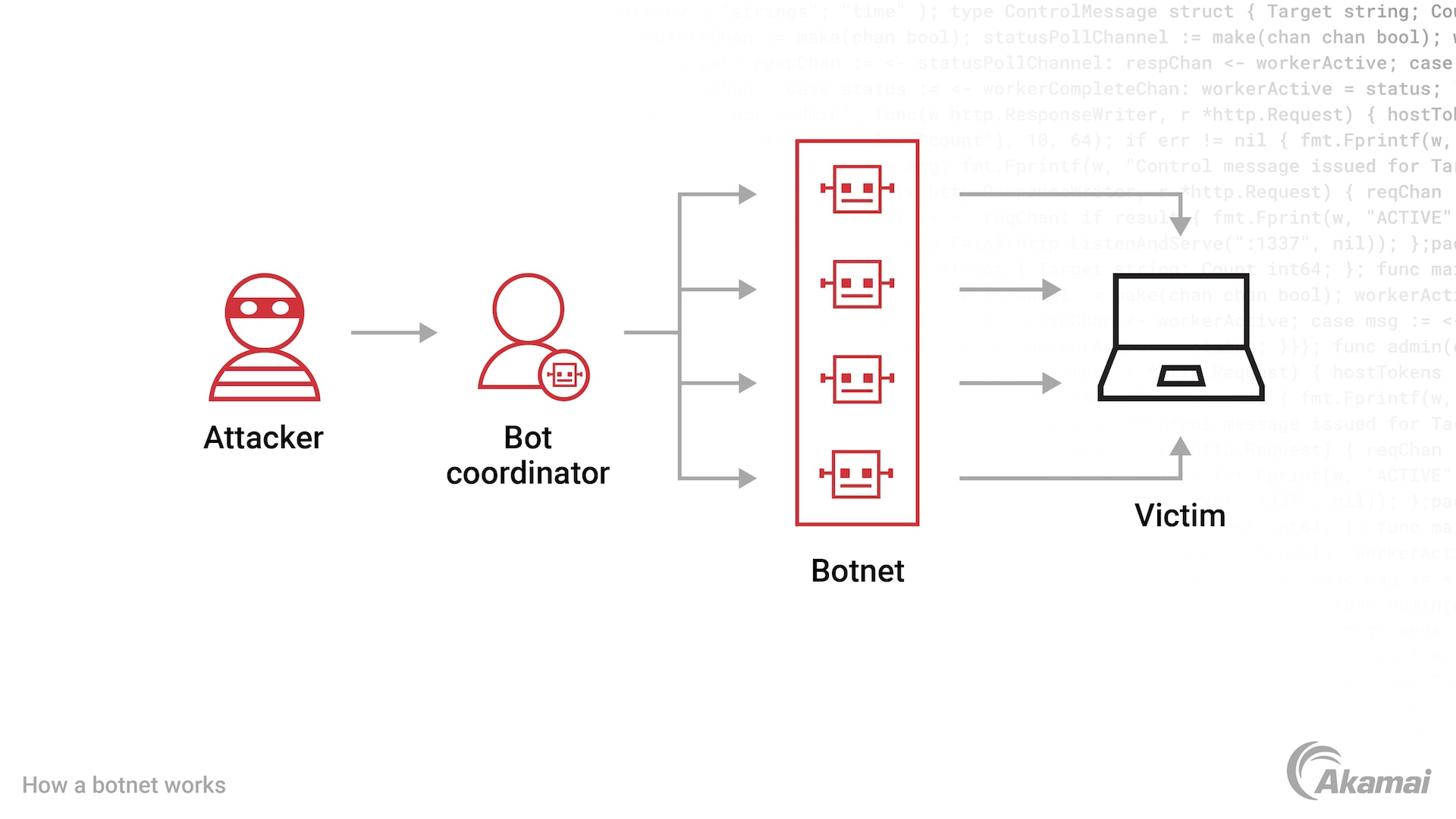

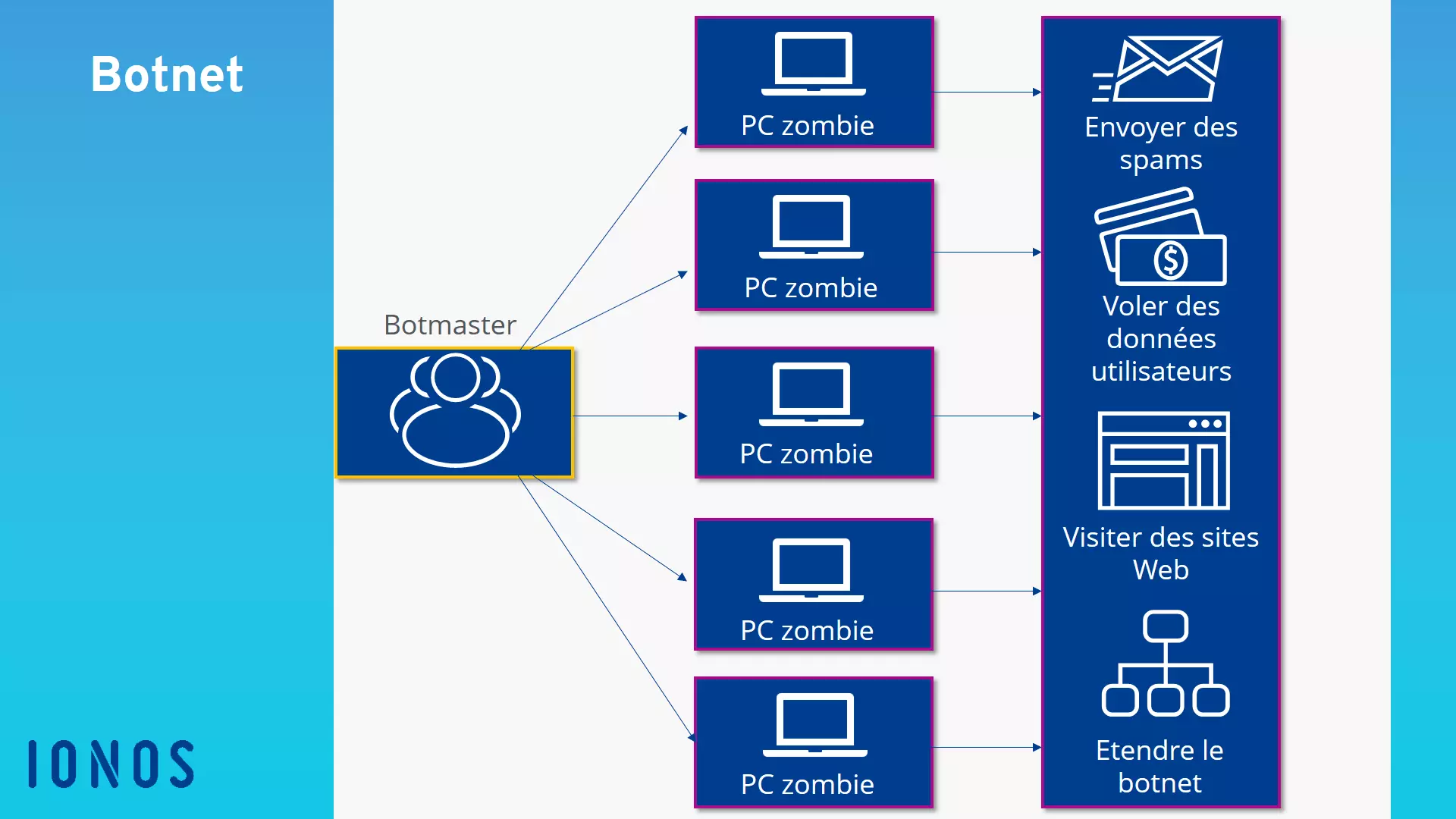

- Réseau d'ordinateurs infectés contrôlés à distance par un attaquant.

- Logiciel qui se fait passer pour un programme légitime mais qui exécute des actions malveillantes.

- Logiciel qui enregistre les frappes clavier de l'utilisateur pour voler des informations sensibles.

- Logiciel qui chiffre les fichiers de l'utilisateur et demande une rançon pour les déchiffrer.

- Logiciel qui se cache profondément dans le système pour éviter la détection par les antivirus.

- Logiciel qui collecte des informations sur l'utilisateur à son insu.

- Logiciel qui se propage d'un ordinateur à un autre sans intervention de l'utilisateur.

- Programme qui s'exécute en s'attachant à d'autres programmes et peut se propager lorsqu'un programme infecté est exécuté.

Solution

- Adware

- Backdoor

- Botnet

- Cheval de Troie

- Keylogger

- Ransomware

- Rootkit

- Spyware

- Ver

- Virus

Prévention

Quelles méthodes de prévention peut-on utiliser pour se protéger contre chaque type de maliciel ?

| Antivirus | Gestionnaire de mot de passe | Mise à jour | Pare-feu | Sauvegarde | Vigilance | |

|---|---|---|---|---|---|---|

| Adware | ||||||

| Backdoor | ||||||

| Botnet | ||||||

| Canular | ||||||

| Cheval de Troie | ||||||

| Keylogger | ||||||

| Ransomware | ||||||

| Rootkit | ||||||

| Spyware | ||||||

| Ver | ||||||

| Virus |

Solution

| Antivirus | Gestionnaire de mot de passe | Mise à jour | Pare-feu | Sauvegarde | Vigilance | |

|---|---|---|---|---|---|---|

| Adware | X | X | X | |||

| Backdoor | X | X | X | X | ||

| Botnet | X | X | X | X | ||

| Canular | X | |||||

| Cheval de Troie | X | X | X | |||

| Keylogger | X | X | X | X | ||

| Ransomware | X | X | X | X | ||

| Rootkit | X | X | X | |||

| Spyware | X | X | X | |||

| Ver | X | X | X | X | ||

| Virus | X | X | X |

Catégorisation

Catégoriser les maliciels suivants parmi les types suivants :

- Virus

- Ver

- Spyware

- Rootkit

- Ransomware

- Keylogger

- Cheval de Troie

- Canular

- Botnet

- Backdoor

- Adware

ILOVEYOU (2000)

Envoyé par mail, il contient un script en pièce jointe qui s'exécute à l'ouverture de la pièce jointe et envoie le même mail à tous les contacts de la victime. Il endommage les fichiers multimédias et envoie les mots de passe à un serveur. On estime qu'il a infecté 10% des ordinateurs connectés à Internet, causant plusieurs milliards de dollars de dégâts.

Solution

- Ver

- Spyware

WannaCry (2017)

Utilise une faille de sécurité de Windows (connue et exploitée par la NSA) pour se propager sur le réseau. Il chiffre les fichiers de l'ordinateur et demande une rançon pour les déchiffrer. Il a infecté plus de 300 000 ordinateurs dans 150 pays.

Solution

- Ver

- Ransomware

Stuxnet (2010)

Considéré comme la première cyberarme, il aurait été conçu par la NSA et Israël pour détruire les centrifugeuses d'une usine d'enrichissement d'uranium en Iran. Il utilise des failles de sécurité de Windows pour se propager sur le réseau. Il est capable de se cacher et de se désinstaller si un antivirus est détecté. Il a infecté plus de 45 000 ordinateurs, dont 30 000 en Iran.

Solution

- Ver

- Rootkit

Heartbleed (2014)

Vulnérabilité dans la bibliothèque de chiffrement OpenSSL (utilisé pour les certificats). Elle permet de récupérer des données sensibles de la mémoire d'un serveur. Elle a été utilisée pour voler des certificats de sécurité et des clés privées.

Solution

- Backdoor

- Spyware

Article

Lire L’histoire du Morris Worm, la première cyberattaque sur Internet.

- Pourquoi est-ce considéré comme un ver ?

- Quel changement majeur a-t-il provoqué ?

- Combien a coûté cette attaque ?

Solution

- Parce qu'il se propageait automatiquement d'un ordinateur à un autre sans intervention de l'utilisateur.

- Une prise de conscience de la vulnérabilité des systèmes informatiques et la nécessité de mettre en place des mesures de sécurité.

- 100 000 à 10 000 000 dollars seraient nécessaires pour nettoyer les systèmes infectés.

Prévention

Quelles sont les bonnes pratiques pour éviter d'être infecté par un logiciel malveillant ?

Solution

- Ne pas ouvrir les pièces jointes de mails provenant d'expéditeurs inconnus

- Ne pas télécharger de logiciels sur des sites non fiables

- Ne pas cliquer sur des liens provenant de mails ou de sites non fiables

- Utiliser un antivirus

- Mettre à jour son système d'exploitation et ses logiciels

- Utiliser un pare-feu

- Avoir des sauvegardes régulières