Ingénierie sociale

Objectifs

- Définir l'ingénierie sociale

- Identifier les différentes techniques d'ingénierie sociale

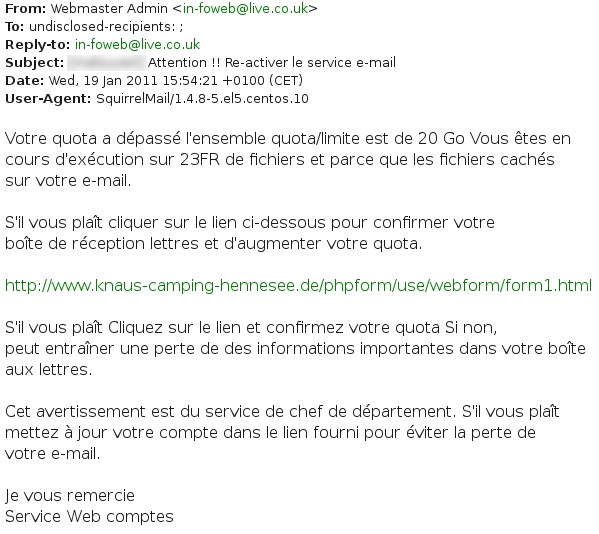

- Hameçonnage (phishing)

- Appâtage (baiting)

- Attaque de point d'eau (watering hole)

- Prétexter (pretexting)

- Talonnage (tailgating)

- Reconnaître les signes d'une attaque d'ingénierie sociale

- Lister les moyens de protection contre l'ingénierie sociale

- Définir le hacking éthique

Cours

F pour passer en plein écran ou O pour afficher la vue d'ensemble.

Versions sans animation, plein écran, imprimable.

Exercices

Définition

Associer chaque technique d'ingénierie sociale à sa définition.

- Piéger un site web fréquemment visité par la cible pour y introduire un logiciel malveillant.

- Envoyer des courriels frauduleux pour inciter les victimes à divulguer des informations sensibles.

- Suivre quelqu'un pour entrer dans une zone sécurisée sans autorisation.

- Offrir des objets gratuits pour inciter les victimes à installer des logiciels malveillants.

- Se faire passer pour une personne de confiance afin d'obtenir des informations sensibles.

Solution

- Attaque de point d'eau (watering hole)

- Hameçonnage (phishing)

- Talonnage (tailgating)

- Appâtage (baiting)

- Prétexter (pretexting)

Étude de cas

Lire les articles suivants et répondre aux questions.

- Quelles est le lien avec le sujet de ce cours ?

- Quels techniques vus en cours ont été utilisées ?

- Quelles erreurs ont été commises ?

- Quelles mesures de protection auraient pu être mises en place ?

Solution

- La fraude a été commise par une employée, le système informatique n'est pas en cause. C'est donc un cas d'ingénierie sociale.

- Le fraudeur a prétexté être son chef direct pour lui pousser à effectuer des virements.

- L'employée a cru que son chef lui demandait de faire ces virements et a effacé les traces de ses actions, ce qui a rendu la détection de la fraude plus difficile.

- Elle aurait pu vérifier la demande en contactant directement son chef. L'entreprise aurait pu mieux former ses employés à reconnaître les techniques d'ingénierie sociale.

- Est-ce un cas d'ingénierie sociale ?

- Quelles techniques ont été utilisées ?

- Quelles erreurs ont été commises ?

- Comment aurait-on pu éviter cette fraude ?

Solution

- Oui, c'est un cas d'ingénierie sociale car on a tenté de tromper les gens pour obtenir de l'argent.

- C'est un cas de phishing par courrier. Les escrocs ont envoyé des factures de redevance Serafe falsifiées.

- Les gens ont payé sans vérifier l'authenticité de la facture.

- Serafe aurait peut-être pu informer ses clients de cette fraude (si elle est au courant). Les clients auraient pu mieux vérifier les données de paiement (IBAN, nom, ...) avant de payer.

- Quelles techniques d'ingénierie sociale ont été utilisées ?

Solution

- L'attaque de point d'eau (watering hole), car les bipeurs ont été piégés (car l'attaquant savait que le Hezbollah utilisait ces bipeurs).

Références

- https://fr.wikipedia.org/wiki/Ing%C3%A9nierie_sociale_(s%C3%A9curit%C3%A9_de_l%27information)

- https://www.ncsc.admin.ch/ncsc/fr/home/infos-fuer/infos-private/aktuelle-themen/social-engineering.html

- https://www.ncsc.admin.ch/ncsc/fr/home.html

- https://www.securiteinfo.com/attaques/divers/social.shtml

- https://www.metacompliance.fr/blog-cybersecurite/phishing-et-ransomware/techniques-d-attaques-utilisant-l-ingenierie-sociale

- https://fr.vikidia.org/wiki/Hame%C3%A7onnage ou https://fr.wikipedia.org/wiki/Hame%C3%A7onnage

- https://fr.wikipedia.org/wiki/Hacking_%C3%A9thique

- https://www.ibm.com/fr-fr/topics/social-engineering

- https://terranovasecurity.com/fr/quest-ce-que-l-ingenierie-sociale/

- https://fr.wikipedia.org/wiki/Fraude_4-1-9

- Sécurité informatique - Gildas Avoine, Pascal Junod, Philippe Oechslin - Vuibert - ISBN 978-2-311-40168-4